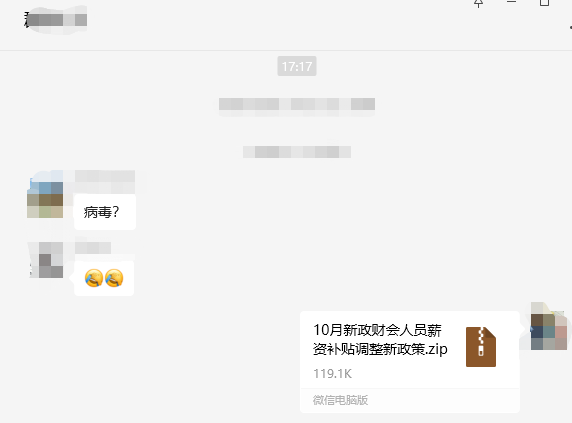

近日,瑞星威脅情報中心捕獲到一起“銀狐”木馬團伙利用微信群傳播病毒的事件,通過分析發(fā)現(xiàn),此次傳播的木馬病毒偽裝成一個看似很吸引人的“薪資調(diào)整政策”文件,誘惑性較強,一旦中招就會被該團伙遠程控制。

圖:在微信群中被傳播的病毒文件壓縮包

“銀狐”木馬團伙自2022年開始活躍,他們常會通過微信、QQ類即時通訊工具,或郵件、釣魚網(wǎng)站等途徑傳播木馬病毒,專門針對企事業(yè)單位的管理、財務、銷售、金融等相關從業(yè)人員進行攻擊,達到竊取隱私的目的。

在這起事件中,瑞星的安全專家發(fā)現(xiàn),“銀狐”木馬團伙將偽造的《10月新政財會人員薪資補貼調(diào)整新政策》文件壓縮包,通過微信群傳播,如果有人使用電腦登錄微信并打開了該壓縮包,就會面臨病毒入侵的風險。

病毒攻擊詳細過程:

第一步:偽造的“薪資補貼”壓縮包被解壓后會出現(xiàn)一個.exe文件,該文件一旦被雙擊,就會聯(lián)網(wǎng)下載帶有合法數(shù)字簽名的另一個可執(zhí)行文件和同名的.dat數(shù)據(jù)文件,以及另外兩個文件;

第二步:接下來,剛剛被下載的這個合法的可執(zhí)行文件會解壓.dat文件,并執(zhí)行其中的惡意腳本來修復其他文件,通過進一步解密得到并啟動遠控木馬程序,讓受害者中招。

圖:攻擊流程圖

專家介紹,這種利用合法數(shù)字簽名文件觸發(fā)并啟動惡意文件的“白加黑”方式,“優(yōu)勢”在于可以躲避殺毒軟件的檢測和查殺,隱蔽性極強,且成功幾率較高,因此攻擊者會常用這種手法發(fā)起攻擊。

瑞星安全專家提醒:

由于銀狐木馬團伙的攻擊針對性較強,所傳播的遠控木馬能夠監(jiān)控受害者日常操作,并竊取企業(yè)財務、管理等機密信息,因此各類企事業(yè)機關單位應引起重視,謹防這類攻擊。

1. 不打開可疑文件。

不打開未知來源的可疑的文件和郵件,防止社會工程學和釣魚攻擊。

2. 部署EDR、NDR產(chǎn)品。

利用威脅情報追溯威脅行為軌跡,進行威脅行為分析,定位威脅源和目的,追溯攻擊的手段和路徑,從源頭解決網(wǎng)絡威脅,最大范圍內(nèi)發(fā)現(xiàn)被攻擊的節(jié)點,以便更快響應和處理。

3. 安裝有效的殺毒軟件,攔截查殺惡意文檔和惡意程序。

殺毒軟件可攔截惡意文檔和惡意程序,如果用戶不小心下載了惡意文件,殺毒軟件可攔截查殺,阻止病毒運行,保護用戶的終端安全。

圖:瑞星ESM防病毒終端安全防護系統(tǒng)可查殺相關病毒

4. 及時修補系統(tǒng)補丁和重要軟件的補丁。

許多惡意軟件經(jīng)常使用已知的系統(tǒng)漏洞、軟件漏洞來進行傳播,及時安裝補丁將有效減少漏洞攻擊帶來的影響。

關鍵詞: